NIS2: Deutschland unterschätzt den Governance-Schock – und warum jetzt Struktur statt Tools zählt

Deutschland ist spät dran.

Deutschland ist spät dran.

Mit dem NIS2-Umsetzungsgesetz tritt die europaweit schärfste Cyberregulierung nahezu ohne Übergangsfrist in Kraft. Unternehmen müssen ihre Sicherheits- und Governance-Strukturen sofort neu ausrichten.

Aus Sicht von Patrick Upmann, Berater und Entwickler systemischer Governance-Architekturen, ergibt sich daraus eine klare Empfehlung:

„Unternehmen sollten NIS2 nicht als Compliance-Aufgabe behandeln, sondern als Gelegenheit, ihre gesamte Sicherheitsarchitektur neu zu denken – ganzheitlich, evidenzbasiert und resilient.“

Denn Art. 21 verlangt den architekturweiten Nachweis integrierter Sicherheitsstrukturen über Menschen, Prozesse, Technologie und Lieferketten hinweg.

1. Der NIS2-Pflichtenkatalog: Sofort, umfassend – und ohne Interpretationsspielrau

Warum deutsche Unternehmen den Umfang dieser Pflichten massiv unterschätzen

Die Artikel 21 und 23 der NIS2-Richtlinie markieren einen Wendepunkt: Zum ersten Mal verlangt ein EU-Gesetz nicht nur Sicherheit, sondern den systematischen Nachweis von Sicherheit. Es reicht nicht mehr, Prozesse zu haben. NIS2 verlangt, dass sie wirksam, nachvollziehbar und auditfähig sind.

Damit wird NIS2 zu einem Governance-Regime. Nicht zu einem IT-Regime.

Risikoanalyse & Risikobehandlung (Art. 21 Abs. 2 lit. a)

Die größte Fehlannahme: „Wir haben ja eine Risikoanalyse.“ NIS2 akzeptiert keine generischen Risikomatrizen, keine ISO-Light, keine Excel-Listen.

Die Risikoanalyse muss nachweislich:

- organisatorische Risiken bewerten (z. B. Rollen, Verantwortlichkeiten, Delegationsketten)

- technische Risiken abdecken (Netzwerk, Anwendungen, Schnittstellen, Cloud)

- personelle Risiken einbeziehen (Integrität, Zugang, Fehleranfälligkeit, Verfügbarkeit)

- Lieferkettenrisiken erfassen (Dienstleister, Software, Hardware, Managed Services)

- Betriebsrisiken quantifizieren (Ausfälle, Abhängigkeiten, Wiederanlaufzeiten)

- Risikoakzeptanzregeln definieren (Wer darf was entscheiden?)

NIS2 – Aus Art. 21 ergibt sich praktisch die Pflicht zu einem Risikobehandlungsplan, der:

- Maßnahmen enthält

- Verantwortliche benennt

- Fristen definiert

- Fortschritte dokumentiert

Ohne dokumentierte Risikoentscheidungen gilt ein Unternehmen als nicht compliant.

Sicherheitsmaßnahmen für Systeme & Prozesse

Hier fordert NIS2 einen Mindeststandard für technische und organisatorische Sicherheit, der deutlich über bisherige Schutzmaßnahmen hinausgeht.

Dazu gehören:

- Netzwerksegmentierung

- Härtung kritischer Systeme

- Überwachung kritischer Protokolle

- sichere Softwareentwicklung

- Absicherung externer Schnittstellen

- ein zentrales Sicherheitskonzept („Security by Design“)

Die Richtlinie setzt voraus, dass Organisationen einen ganzheitlichen Architekturansatz haben – nicht nur Tool-Stacks.

Protokollierung, Überwachung, Monitoring (Art. 21 Abs. 2 lit. c)

NIS2 behandelt Logging nicht mehr als technische Option, sondern als gesetzliche Pflicht:

- vollständige Protokollierung sicherheitsrelevanter Ereignisse

- integritätsgesicherte und nachvollziehbare Speicherung (forensisch auswertbar)–> Art. 21 verlangt Integrität, Nachvollziehbarkeit und forensische Auswertbarkeit. Genau das deckt die Formulierung ab.

- kontinuierliche Überwachung

- forensische Auswertbarkeit

- Integration in Incident Response

Für Prüfungen gilt: Was nicht protokolliert ist, hat nicht stattgefunden.

Und: Was protokolliert wurde, aber niemand auswertet, gilt als Kontrollversagen.

Zugriffs- und Berechtigungsmanagement (Art. 21 Abs. 2 lit. d)

Einer der am meisten unterschätzten Bereiche.

NIS2 verlangt:

- eindeutige Identitäten

- rollenbasierte Zugriffskontrolle

- Least Privilege für alle Benutzer

- regelmäßige Berechtigungsreviews

- dokumentierte Vergabeprozesse

- separate privilegierte Konten

- Protokollierung sämtlicher privilegierter Aktionen

- Widerruf von Zugängen in Echtzeit bei Rollenwechsel

Damit wird Identität zu einem der zentralen Compliance-Faktoren der gesamten Richtlinie.

Incident-Response-Planung (Art. 21 Abs. 2 lit. e + Art. 23)

Die NIS2-Meldekaskade ist die strengste, die Europa je eingeführt hat:

Vorgaben:

- Frühwarnung innerhalb von 24 Stunden

- Fortschrittsbericht innerhalb von 72 Stunden

- Abschlussbericht spätestens nach 1 Monat

Das erfordert:

- klare Rollen

- definierte Meldewege

- sofortige Aktivierung des IR-Teams

- forensische Erstbewertung

- Kommunikationsprozess intern/extern

- technische Wiederherstellungsmaßnahmen

- definierte Datenanforderungen für Behörden

Ein Incident-Response-Plan, der nie geübt wurde, wird von Aufsichtsbehörden faktisch wie nicht existent behandelt.

Business Continuity & Disaster Recovery (Art. 21 Abs. 2 lit. f)

NIS2 verlangt, dass Unternehmen essentielle Dienste auch bei schweren Störungen aufrechterhalten können.

Das bedeutet:

- definierte RTO-/RPO-Ziele

- Wiederanlaufpläne für alle kritischen Systeme

- Ersatzmechanismen für IT-Ausfälle

- Notfallarbeitsplätze

- Kommunikationskonzepte für Krisen

- Last- und Stress-Tests

BC/DR ist kein IT-Thema mehr – sondern ein Vorstandsrisiko.

Lieferketten-Governance (Art. 21 Abs. 2 lit. g)

NIS2 macht Dienstleister erstmals mitverantwortlich für die Sicherheit des Unternehmens.

Unternehmen müssen nachweisen:

- Risikoanalyse externer Lieferanten

- Sicherheitsanforderungen in Verträgen

- Nachweise der Dienstleister (Audits, Zertifikate, Pen-Tests)

- Überwachung kritischer Komponenten

- Angemessene Exit-Strategien

Die Bitkom warnt explizit, dass die Regelungen zu „kritischen Komponenten“ die Digitalisierung bremsen könnten.

Fakt ist: Lieferketten werden der härteste Teil der Umsetzung.

Schwachstellenmanagement & Patchmanagement (Art. 21 Abs. 2 lit. e)

Pflicht:

- dokumentierte Schwachstellenprozesse

- Priorisierung nach Kritikalität

- zeitnahe Patches

- Nachweis der Durchführung

- Wiederholte Schwachstellenscans

Ein Unternehmen, das sicherheitsrelevante Updates ohne sachlichen Grund verzögert, verstößt gegen NIS2.

Schulung & Awareness (Art. 21 Abs. 2 lit. j)

NIS2 führt verpflichtende Awareness-Programme ein:

- jährliche „regelmäßige“ / „mindestens alle X Jahre, je nach nationaler Ausgestaltung“.

- spezifische Trainings für kritische Rollen

- Messung der Wirksamkeit

- dokumentierte Nachweise

Awareness ist nicht mehr „nice to have“. Sie ist Compliance-pflichtig.

Regelmäßige Tests & Audits (Art. 21 Abs. 2 lit. k)

Alle Kontrollen müssen regelmäßig getestet werden:

- Penetrationstests

- Business-Continuity-Übungen

- Incident-Response-Tests

- Lieferkettenaudits

- Systemüberprüfungen

Wichtig: Eine Maßnahme gilt regulatorisch erst dann als wirksam erfüllt, wenn das Unternehmen ihre Umsetzung getestet und dokumentiert hat.

Meldepflichten (Art. 23): Kaskade unter 24h-Druck

Der EU-Gesetzgeber will kein späteres „Post-Mortem“, sondern sofortige Transparenz.

Unternehmen müssen:

- innerhalb von 24 Stunden melden

- innerhalb von 72 Stunden konkretisieren

- innerhalb eines Monats abschließen

Der Inhalt muss forensisch belastbar sein. Subjektive Eindrücke reichen nicht.

Haftung & Sanktionen: Ein neues Regime (Art. 32-34 NIS2)

Die Sanktionen sind bewusst scharf designt:

- bis 10 Mio. € oder 2 % weltweiter Umsatz – je nachdem, welcher Betrag höher ist

- behördliche Eingriffe in Betriebsprozesse

- Anordnung externer Audits

- Einschränkung oder Verbot bestimmter Systeme

- persönliche Verantwortung der Geschäftsleitung

Die Geschäftsleitung kann haften, wenn:

- Governance-Pflichten nicht erfüllt wurden

- Risiken bekannt waren und nicht adressiert wurden

- Meldungen verspätet oder unvollständig waren

NIS2 verschiebt damit die Verantwortung von „IT“ auf „Führung“.

Der entscheidende Gedanke: NIS2 verlangt Wirksamkeit – nicht Formalität

Viele Unternehmen glauben, sie seien bereit, weil sie Policies haben.

Doch NIS2 bewertet nicht:

- ob es eine Policy gibt,

- sondern ob sie gelebt wird.

- ob sie wirkt.

- und ob diese Wirkung nachweisbar ist.

Wirksamkeit = Umsetzung + Test + Nachweis. Alles darunter gilt als non-compliant.

Dieses „Wirksamkeitsprinzip“ ist der eigentliche Kern der Richtlinie. Und genau darauf sind die wenigsten Unternehmen vorbereitet.

2. Das Hauptproblem: Die überwältigende Mehrheit der Unternehmen verfügt heute nicht über die geforderte Governance-Struktur.

Warum NIS2 auf eine Organisationslandschaft trifft, die strukturell nicht vorbereitet ist

Die Bitkom bezeichnet die Umsetzung von NIS2 als „überfällig“, weist aber gleichzeitig auf das strukturelle Kernproblem hin: Deutschland erweitert den Kreis der verpflichteten Einrichtungen abrupt von 4.500 auf rund 30.000 – und erwartet von ihnen Sicherheitsstandards, die bislang nur KRITIS-Organisationen erfüllen mussten.

Der Gesetzgeber verlangt damit ein Governance-Niveau, das in der Breite der deutschen Wirtschaft schlicht nicht existiert.

NIS2 fordert nicht technische Kontrolle, sondern nachweisbare Steuerung. Nicht Firewalls – sondern Führung. Nicht Tools – sondern Architektur.

Genau hier entsteht die strukturelle Lücke.

Die 5 größten Governance-Lücken in deutschen Organisationen (und warum sie gefährlich sind)

Keine vollständige Risikoanalyse nach NIS2-Logik

Die meisten Unternehmen arbeiten weiterhin mit:

- abstrakten Risikomatrizen,

- generischen ISO-ähnlichen Tabellen,

- IT-lastigen „Cyberrisiken“,

- oder Excel-Risikolisten ohne Verantwortlichkeiten.

Doch NIS2 verlangt eine Risikoanalyse, die:

- den gesamten Dienstbetrieb umfasst (Art. 21 Abs. 2)

- organisatorische Risiken explizit einschließt

- menschliche Risiken bewertet

- Lieferkettenabhängigkeiten quantifiziert

- Wirkzusammenhänge zwischen IT, Prozessen und Betrieb modelliert

Damit fordert der Gesetzgeber eine systemische Risikoarchitektur, keine IT-Liste.

Warum das gefährlich ist: Unternehmen treffen jeden Tag operative Entscheidungen – aber ohne systemische Risikobasis. In NIS2 ist jede dieser Entscheidungen prüf- und haftungsrelevant.

Keine dokumentierte Governance-Struktur (Rollen, Zuständigkeiten, Verfahren)

Die meisten Organisationen haben zwar „Sicherheitsverantwortliche“ – aber keine Governance-Architektur.

NIS2 verlangt:

- eindeutige Rollen

- klare Verantwortlichkeiten

- dokumentierte Entscheidungsrechte

- definierte Eskalationswege

- festgelegte Prozessverantwortliche

- Management-Einbindung bei Risikoentscheidungen

Was in der Praxis fehlt:

- Verfahrensverzeichnisse für Sicherheitsprozesse

- dokumentierte Verantwortungsübergaben

- Governance-Regelkreis (Plan–Do–Check–Act)

- Nachweise für Managemententscheidungen

Warum das kritisch ist: Ohne Governance-Struktur kann ein Vorfall nicht regelkonform gemeldet, nicht analysiert und nicht rechtssicher dokumentiert werden.

Und: Die Geschäftsleitung trägt die Verantwortung, auch wenn sie delegiert.

Kein systemisches Berechtigungs- und Identitätsmanagement

Die Identity-Anforderungen aus Art. 21 werden europaweit unterschätzt.

NIS2 verlangt u. a.:

- eindeutige Identitäten

- Least-Privilege

- vollständige Berechtigungsreviews

- Trennung privilegierter und normaler Zugänge

- Nachweis der Zugangskontrollen

- Protokollierung privilegierter Aktionen

Die Realität:

- „gewachsene“ Rechte

- Shared Accounts

- Admin-Zugänge ohne Dokumentation

- IT-Dienstleister mit Vollzugriff

- fehlende Rezertifizierung

- Schatten-Identitäten durch externe Kräfte

Warum das gefährlich ist: Identität ist das neue Einfallstor – und der neue Haftungsbereich. Wenn ein Account kompromittiert wird, ist es in NIS2 ein Governance-Versagen, kein IT-Versagen.

Keine Lieferketten-Governance mit Nachweisen

NIS2 verpflichtet Unternehmen nicht nur dazu, Lieferanten zu überprüfen – sondern deren Sicherheitsniveau ständig zu bewerten und nachweisbar zu dokumentieren.

Gefordert wird:

- Risikoklassifizierung der Dienstleister

- Sicherheitsanforderungen in Verträgen

- Zertifikate (z. B. ISO 27001)

- technische Nachweise (Pen-Tests, Schwachstellenscans)

- Überwachung kritischer Komponenten

- Exit-Strategien

In der Praxis fehlt jedoch:

- ein Lieferantenregister nach Risikoklassen

- vertragliche Mindestanforderungen

- regelmäßige Nachweise

- Dokumentation der Prüfergebnisse

- Bewertung kritischer Software- und Hardwarepakete

Warum das gefährlich ist: Ein Vorfall beim Dienstleister ist ein NIS2-Vorfall im eigenen Unternehmen – meldepflichtig, haftungsrelevant, auditierbar.

Keine auditfähige Incident-Response-Kaskade (inkl. 24h-Fähigkeit)

Die 24–72–30-Tage-Kaskade des Art. 23 ist in der Praxis kaum erfüllbar ohne:

- definierte Rollen

- forensische Erstbewertung

- Kommunikationsrichtlinien

- technische Tools für Log- und Ereignisexport

- dokumentierte Checklisten

- regelmäßige Übungen

Die meisten Unternehmen haben zwar „Incident Response“ – aber:

- sie üben nicht

- sie dokumentieren nicht

- sie wissen nicht, wer in den ersten 60 Minuten entscheiden darf

- sie haben keine forensischen Daten

- sie haben keine Meldeschablonen

- sie haben keine Behördenkontakte

Warum das gefährlich ist: Die 24h-Meldung ist ein Governance-Test. Unternehmen ohne vorbereitete Kaskade werden systematisch scheitern.

Das strukturelle Problem dahinter: Diese Lücken sind nicht durch Tools behebbar

Viele Organisationen glauben, sie könnten NIS2 „implementieren“, indem sie:

- ein SIEM kaufen,

- ein neues IAM-Tool integrieren,

- Awareness-Kurse buchen.

Aber:

- Tools ersetzen keine Verantwortung.

- Tools ersetzen keine Rollenmodelle.

- Tools ersetzen keine Prozesse.

- Tools ersetzen keine Risikoanalyse.

- Tools ersetzen keine Lieferkettenkontrolle.

- Tools ersetzen keine Meldekaskade.

NIS2 ist kein IT-Projekt. NIS2 ist Organisationsentwicklung unter regulatorischer Aufsicht.

Das bedeutet:

Kein Unternehmen kann NIS2 erfüllen, ohne die eigene Governance-Struktur neu aufzubauen.

Und das ist der Grund, warum die Lücke so groß ist — und warum externe Expertise unvermeidlich wird.

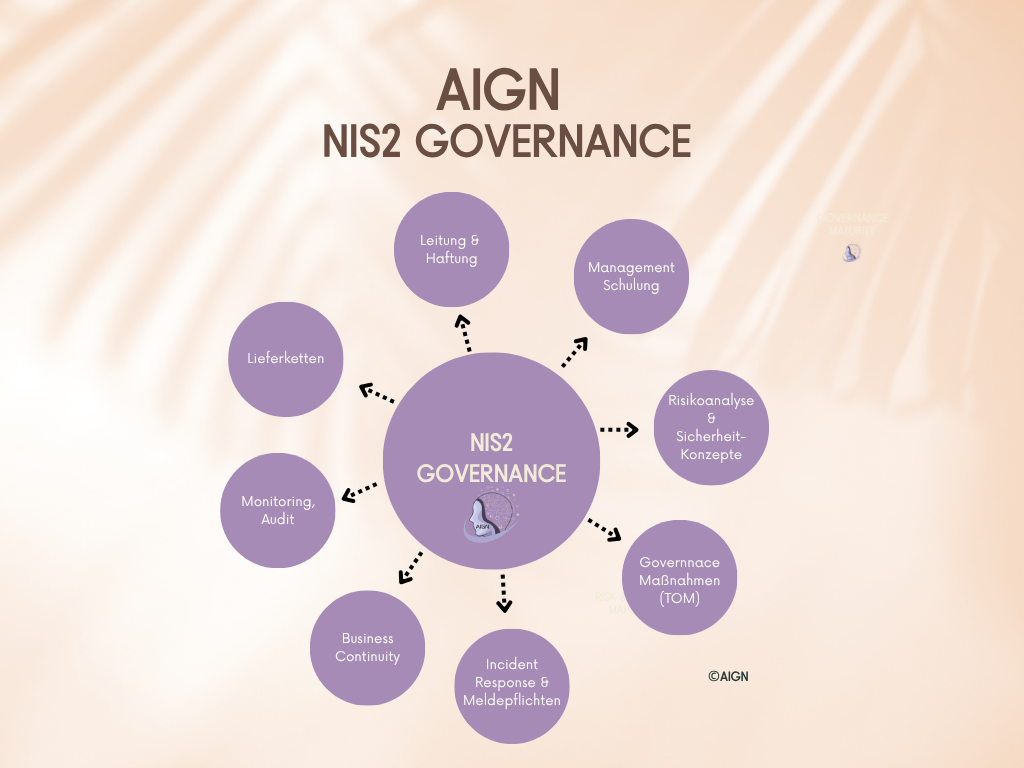

3. NIS2 verlangt Governance – und zwar in sieben Pflichtdimensionen

Warum NIS2 nicht ein Sicherheitsgesetz ist, sondern ein Strukturgesetz für ganze Organisationen

NIS2 ist nicht als technisches Regelwerk gedacht, sondern als Aufbauanleitung für systemische Governance-Strukturen. Art. 21 der Richtlinie definiert erstmals ein europäisches Mindestniveau organisatorischer Reife – das viele Unternehmen bisher überhaupt nicht kannten.

Die Botschaft der EU ist klar:

Sicherheit entsteht nicht durch Technologie, sondern durch Governance. Technologie ist nur die Umsetzungsschicht.

Daraus ergeben sich sieben Pflichtdimensionen, die Unternehmen verbindlich abdecken müssen. Jede Dimension ist nicht optional, sondern nachweispflichtig.

Dimension 1: Risiko- und Gefährdungsmanagement

Die Basis jeder NIS2-Compliance – aber zugleich die größte Lücke in der Unternehmenspraxis.

Art. 21(2) lit. a fordert ein ganzheitliches Risikomanagement, das:

- technische Risiken,

- organisatorische Risiken,

- personelle Risiken,

- Lieferkettenrisiken,

- Prozess- und Betriebsrisiken

- sowie Auswirkungen auf Kontinuität und Verfügbarkeit

in einem konsistenten Modell bewertet.

Was die EU damit meint: Nicht IT-Risiken – sondern Systemrisiken.

Die Risikoanalyse muss:

- jährlich erfolgen,

- dokumentiert sein,

- Entscheidungen begründen,

- Verantwortlichkeiten definieren,

- und konkrete Risikobehandlungsmaßnahmen enthalten.

Keine Risikoanalyse = kein NIS2. Unvollständige Risikoanalyse = formaler Verstoß.

Dimension 2: Technische & organisatorische Sicherheitsmaßnahmen (TOMs)

Die Pflicht, ein Sicherheitsniveau zu etablieren, das nachweislich wirksam ist.

Gefordert werden zwingend:

- Sicherheitsarchitektur

- Monitoring

- Logging

- Härtung kritischer Systeme

- Segmentierung

- Protokollkontrolle

- Vulnerability & Patch Management

- Zugangskontrollen

- Absicherung externer Schnittstellen

- Dokumentation aller Maßnahmen

Wichtig: Die Richtlinie verlangt Wirksamkeitsprüfung. Ein TOM ist erst dann rechtskonform, wenn das Unternehmen:

- es definiert hat

- es umgesetzt hat

- es getestet hat

- seine Wirksamkeit belegen kann

Das ist der zentrale Unterschied zu früheren Regimen wie ISO 27001.

Dimension 3: Überwachung, Protokollierung & Detektion

Protokollierung ist kein IT-Detail mehr – es ist ein gesetzliches Leitprinzip.

Art. 21(2)(c) verlangt:

- vollständige Logging-Pflichten,

- integritätsgesicherte und nachvollziehbare Speicherung,

- Echtzeitüberwachung kritischer Systeme,

- forensisch verwertbare Daten,

- definierte Reaktionskriterien.

Damit sagt der Gesetzgeber:

Ein Unternehmen ohne funktionierendes Monitoring-System kann nicht NIS2-compliant sein.

Besonders kritisch: Protokolle müssen so geführt werden, dass sie eine lückenlose Incident-Response innerhalb von 24 Stundenermöglichen.

Dimension 4: Zugriffskontrolle & Identitätsmanagement

Nicht mehr optional – sondern der Kern moderner Cybersicherheit.

Art. 21(2)(d) verpflichtet zu:

- eindeutigen Identitäten

- Least-Privilege

- Berechtigungsreviews

- Trennung privilegierter Rollen

- Kontrolle externer Zugänge

- Protokollierung privilegierter Aktionen

NIS2 sieht Identität als kritische Infrastrukturkomponente.

Warum? Weil Identitäten heute der Hauptangriffsvektor sind – und der Haupt-Haftungsvektor.

Ein Unternehmen ist nicht compliant, wenn:

- Adminrechte nicht dokumentiert sind

- Dienstleister Zugänge haben, die nicht überwacht werden

- Berechtigungen nicht regelmäßig überprüft werden

- Accounts nach Offboarding aktiv bleiben

NIS2 macht IAM zum Prüf- und Sanktionsbereich.

Dimension 5: Incident Response & 24h-Meldekaskade

Der härteste Teil der Richtlinie – und der am wenigsten verstandene.

Art. 23 definiert:

- 24-Stunden-Frühwarnung

- 72-Stunden-Bericht

- 1-Monats-Abschlussbericht

Ein Unternehmen darf nur dann melden, wenn es in der Lage ist:

- Ursachen zu bestimmen

- Auswirkungen zu beschreiben

- Gegenmaßnahmen einzuleiten

- Kontinuitätsmaßnahmen zu aktivieren

- forensische Daten zu liefern

Ohne getesteten Incident-Response-Plan ist keine 24h-Meldung möglich.

Deshalb fordert NIS2:

- definierte Rollen

- Notfallhandbuch

- Meldeprozess

- dokumentierte Entscheidungskompetenzen

- regelmäßige Übungen („Table-Top“)

Dimension 6: Business Continuity & Disaster Recovery

Die EU misst Sicherheit an der Fähigkeit „trotz Krise zu funktionieren“.

Art. 21(2)(f) macht BC/DR zu einer gesetzlichen Pflicht:

- Wiederanlaufkonzepte

- Notfallprozesse

- Ersatzmechanismen

- Krisenkommunikation

- regelmäßige Tests

BC/DR ist nicht mehr nur ISO-Anforderung – es ist rechtlich verpflichtend.

Unternehmen müssen beweisen können:

- wie lange ein kritischer Ausfall maximal dauern darf (RTO)

- welche Daten maximal verloren gehen dürfen (RPO)

- wie schnell sie wieder arbeitsfähig sind

- wie Eskalationswege funktionieren

Dimension 7: Lieferketten & externe Anbieter

Der größte strukturelle Schwachpunkt – und gleichzeitig der härteste Prüfbereich.

Art. 21(2)(g) verschärft die Anforderungen massiv:

Unternehmen müssen:

- Lieferantenrisiken bewerten

- externe Anbieter regelmäßig prüfen

- Sicherheitsvorgaben vertraglich erzwingen

- technische Nachweise einfordern

- kritische Komponenten überwachen

- Abhängigkeiten dokumentieren

Die Bitkom warnt ausdrücklich, dass die Regelungen zu kritischen Komponenten die Digitalisierung bremsen könnten.

Doch für Unternehmen gilt:

Was der Lieferant nicht kann, gilt als Ihr Risiko. Und dieses Risiko ist meldepflichtig.

Die EU macht damit klar: Sicherheitslücken in der Lieferkette sind nicht entschuldbar – sie sind Governance-Versagen.

Fazit dieses Abschnitts: NIS2 schafft eine neue Governance-Ordnung – verbindlich, prüfbar, sanktionierbar

Keiner der sieben Pflichtbereiche ist ein „IT-Themenblock“. Jeder einzelne ist ein organisatorischer, prozessualer und nachweispflichtiger Steuerungsauftrag an das Management.

Damit gilt:

NIS2 ist ein Governance-Gesetz, das IT-Sicherheit erzwingt – nicht umgekehrt.

Und genau deshalb sind so viele Unternehmen trotz Tools und Zertifikate strukturell nicht vorbereitet.

4. Warum NIS2 ein Führungsproblem ist – nicht ein IT-Problem

Und warum der Erfolg der Umsetzung allein an Governance-Reife und Führungsentscheidungen hängt

NIS2 wird in vielen Unternehmen falsch verortet: Man betrachtet es als IT-Regulierung, als Cyber-Sicherheitsnorm oder als technisches Upgrade.

Das ist ein fundamentaler Fehler.

Die EU selbst sagt klar (Art. 21 & Art. 32): Die Geschäftsleitung trägt die Verantwortung für:

- Risikomanagement

- Sicherheitsmaßnahmen

- Incident Response

- Geschäftsfortführung

- Lieferkettenkontrolle

- und vor allem: die Wirksamkeit der Governance-Struktur

Die IT kann diese Pflichten nicht erfüllen. Nicht, weil sie nicht kompetent wäre – sondern weil die Pflichten über die Domäne der IT hinausgehen:

- Personal

- Management

- Lieferketten

- Prozesse

- Organisation

- Budget

- Priorisierung

- Reifegrad

NIS2 verlagert damit Sicherheit aus der technischen Ebene in die Führungsebene.

Die Geschäftsleitung trägt persönliche Verantwortung (Art. 32)

Die EU macht keine Andeutungen, sondern klare Aussagen:

- Die Geschäftsleitung muss NIS2-Umsetzung überwachen.

- Sie muss Verantwortlichkeiten definieren.

- Sie muss Ressourcen bereitstellen.

- Sie muss Risiken aktiv bewerten.

- Sie muss Nachweise liefern können.

Wird Governance vernachlässigt, kann das Management:

- persönlich haftbar sein,

- Auflagen erhalten,

- externe Audits erzwingen müssen,

- im Extremfall temporär von der Tätigkeit ausgeschlossen werden. (Dies ist insbesondere in nationalen Umsetzungsgesetzen vorgesehen.)

Das ist ein Paradigmenwechsel. Sicherheit ist nicht mehr delegierbar.

Governance ist kein IT-Prozess – es ist ein Managementsystem

NIS2 verlangt Strukturen, die weit jenseits der IT liegen:

- Rollen- und Verantwortlichkeitsmodelle

- Entscheidungskaskaden

- Führungskompetenzen

- Meldewege

- Eskalationsmechanismen

- Mitzeichnung der Geschäftsführung

- strategische Risikoabwägungen

- Ressourcenplanung

- Budgetzuordnungen

Die IT kann diese Strukturen nicht schaffen. Sie kann sie nur ausführen, wenn sie existieren.

Die Geschäftsleitung muss sie definieren.

Ohne Priorisierung durch das Top-Management scheitert NIS2 an Ressourcenkonflikten

Der größte Umsetzungsfehler der letzten Jahre (IT-Sicherheit, DSGVO, BCM, TISAX):

IT arbeitet – aber das Management priorisiert nicht.

NIS2 erfordert:

- neue Rollen (z. B. Incident Manager, Lieferkettenverantwortliche)

- neue Prozesse

- neue Meldekaskaden

- neue Auditfähigkeit

- neue Dokumentationspflichten

Ohne strukturelle Priorisierung kommt es zu klassischen Blockaden:

- Fachbereiche liefern keine Risiken

- Lieferanten liefern keine Nachweise

- HR liefert keine Daten für Berechtigungsreviews

- Finance verweist auf Budgetrestriktionen

- Legal verweist auf fehlende Verantwortlichkeiten

NIS2 ist also kein technisches Problem. NIS2 ist ein Priorisierungsproblem des Managements.

NIS2 verlangt eine Sicherheitskultur – nicht nur technische Maßnahmen

Art. 21 fordert explizit:

- Awareness

- Schulung

- Rollenkompetenz

- Verhaltensregeln

- Verantwortungsbewusstsein

Damit zwingt NIS2 Unternehmen, Sicherheit kulturell zu verankern.

Ein Unternehmen kann:

- Zero Trust einführen,

- MFA ausrollen,

- SOC-Services einkaufen –

aber wenn Mitarbeitende:

- Zugänge teilen,

- Prozesse nicht verstehen,

- Risiken nicht melden,

- Passwörter wiederverwenden,

- Richtlinien ignorieren,

dann scheitern alle technischen Maßnahmen – und das Unternehmen verstößt gegen NIS2.

Sicherheitskultur ist eine Führungsleistung. Keine IT-Leistung.

Das Führungsvakuum ist der größte Risikofaktor der NIS2-Ära

Die Realität in vielen Organisationen:

- Sicherheitsverantwortung ist fragmentiert.

- Entscheidungen sind unklar.

- Verantwortlichkeiten sind nicht dokumentiert.

- Eskalationswege sind unzureichend.

- Management verlässt sich auf IT – ohne zu verstehen, dass IT nicht zuständig ist.

Dieses Vakuum wird durch NIS2 rechtlich problematisch. Denn die Richtlinie verlangt:

- „Management oversight“

- „angemessene Ressourcen“

- „wirksame Governance“

- „regelmäßige Überprüfung“

- „nachweisliche Verantwortungswahrnehmung“

Wenn die Führung diese Rolle nicht übernimmt, gilt das Unternehmen automatisch als non-compliant.

Warum Unternehmen bisher scheitern — und ab 2026 nicht mehr scheitern dürfen

Bisher scheiterte Umsetzung, weil:

- Sicherheit „unten“ organisiert wurde

- Strukturen nicht definiert waren

- Management nicht eingebunden war

- Verantwortlichkeiten diffus waren

- Budgets zu spät kamen

- Prioritäten schwankten

Ab 2026 ist das nicht mehr möglich: Die Aufsicht kann:

- Nachweise einfordern

- Audits anordnen

- Maßnahmen verlangen

- Bußgelder verhängen

- Verantwortliche befragen

- Mängel öffentlich machen

NIS2 ist der Moment, an dem Cybersicherheit zu Führungsarbeit wird. Nicht mehr zu Technik.

Fazit dieses Abschnitts

NIS2 zwingt Unternehmen dazu, Sicherheit als zentralen Führungsprozess zu betrachten. Der Erfolg hängt nicht von Tools, Technologien oder Zertifikaten ab – sondern von:

- Priorisierung

- Governance

- Klarheit

- Verantwortlichkeit

- Führung

NIS2 ist ein Test für die Reife der Organisation – nicht für die Qualität ihrer Firewalls.

5. Was Unternehmen jetzt konkret tun müssen (Checkliste für die nächsten 90 Tage)

NIS2-Readiness-Analyse durchführen

Welche Lücken bestehen zu Art. 21 & Art. 23?

Governance-Struktur definieren

Wer trägt was, nachweisbar?

Risikoanalyse aktualisieren

Mit Fokus auf Prozesse, Identitäten, Lieferanten.

Incident-Response-Kaskade implementieren

24h-Meldung erfordert klar definierte Wege.

IAM-Maßnahmen priorisieren

MFA, Rollenmodelle, Privileged Access Management.

Lieferketten prüfen

Nachweise von Dienstleistern einfordern.

Business Continuity aktualisieren

Notfall- und Wiederanlaufpläne nachweisen.

Dokumentation & Nachweise aufbauen

NIS2 verlangt Beweisführung, nicht Absichtserklärungen.

Abschluss: NIS2 ist ein Führungsauftrag – kein IT-Thema

NIS2 verlangt von Unternehmen, in wenigen Monaten eine Sicherheits- und Governance-Struktur aufzubauen, für die sie eigentlich Jahre bräuchten. Deutschland hat dafür kaum Übergangsfristen vorgesehen.

Wer jetzt handelt, senkt Risiken. Wer wartet, gerät 2026 in regulatorische, operative und finanzielle Schwierigkeiten.

Call to Action

Wenn Sie wissen wollen, ob Ihr Unternehmen NIS2 wirklich erfüllt oder nur glaubt, es zu erfüllen:

NIS2 ist kein Dokument. NIS2 ist ein Governance-Test. Und der Countdown läuft.

6. Was passiert, wenn Unternehmen NIS2 nicht umsetzen – die Folgen, die viele nicht auf dem Radar haben

NIS2 ist kein „Kann-Gesetz“. Es ist ein Durchsetzungsregime, ausgestattet mit den stärksten Kontroll- und Sanktionsmechanismen, die Europa bisher im Bereich der Cyber- und Betriebsresilienz eingeführt hat.

Viele Unternehmen unterschätzen drastisch, was regulatorisch und betriebswirtschaftlich passiert, wenn NIS2 nicht — oder nur oberflächlich — umgesetzt wird.

Die Folgen lassen sich in fünf Kategorien unterteilen.

Regulatorische Folgen: Aufsichtseingriffe, Bußgelder, Meldepflichten

Die Richtlinie sieht (Art. 32) zwei Sanktionshöhen vor:

- bis 10 Mio. € oder 2 % des weltweiten Jahresumsatzes (Essential Entities)

- bis 7 Mio. € oder 1,4 % (Important Entities)

Das ist jedoch nur der Anfang.

Die Aufsicht kann im Rahmen der nationalen Umsetzungsgesetze:

- verbindliche Maßnahmen anordnen

- externe Audits erzwingen

- Systeme oder Komponenten untersagen

- Betriebsprozesse unterbinden

- kritische Komponenten auf die Blacklist setzen

- Zuständige Manager befragen

Es handelt sich also nicht um Bußgelder allein – sondern um operative Eingriffe bis tief in den Unternehmensalltag.

Berichtspflichten und Reputationsschäden durch meldepflichtige Vorfälle

Ein NIS2-Vorfall ist nicht nur intern relevant.

Er ist:

- binnen 24 Stunden zu melden

- binnen 72 Stunden zu präzisieren

- binnen 1 Monat final zu dokumentieren

Dieser Prozess erzeugt:

- potenzielle behördliche Nachfragen

- externe Kommunikation

- möglichen Eintrag in europäische Lageberichte

- Reputationsrisiken

Wichtig: In vielen Branchen (z. B. Energie, Gesundheit) werden meldepflichtige Vorfälle öffentlich sichtbar, weil sie über staatliche Lagezentren aggregiert werden.

Unternehmen, die nicht meldefähig sind, haben ein Governance-Versagen – nicht ein IT-Problem.

Wirtschaftliche Folgen: Vertragsstrafen, Ausschlüsse und Lieferkettenprobleme

NIS2 wirkt nicht nur über Behörden — es wirkt über den Markt.

Unternehmen werden künftig verpflichtet sein, in Ausschreibungen und Verträgen NIS2-Nachweise vorzulegen:

- Risikoanalyse

- IAM-Nachweise

- Incident-Response-Kapazitäten

- Lieferkettenprüfung

- Auditreport

Wer diese Nachweise nicht erbringen kann, verliert:

- Ausschreibungen

- Klassifizierungen

- Kunden

- Lieferanten

Und: Unternehmen, die NIS2 nicht erfüllen, können aus Lieferketten ausgeschlossen werden.

Besonders kritisch sind Bereiche, die unter die Bitkom-Warnung fallen: „kritische Komponenten“ — Hardware, Software oder Cloud-Services, die durch das Innenministerium eingeschränkt oder verboten werden können.

Damit wird NIS2 zu einer Standortfrage für Unternehmen.

Betriebliche Folgen: Unkontrollierte Risiken, Ausfälle, Haftungsfälle

Fehlende NIS2-Umsetzung führt zu:

- ungeprüften Dienstleistern

- unentdeckten Sicherheitsvorfällen

- verzögerten Reaktionen

- langen Wiederanlaufzeiten

- fehlender forensischer Spurensicherung

- ungeprüften Administratorzugängen

- Ausfällen kritischer Dienste

Das ist nicht einfach „ärgerlich“. Es ist meldepflichtig, prüfbar und haftungsrelevant.

Die EU geht davon aus, dass Unternehmen, die NIS2 nicht einhalten, systemische Risiken in der gesamten Wirtschaft erhöhen.

Daraus kann sich ergeben:

- Verlust von Versicherungsdeckung

- höhere Cyber-Versicherungsprämien

- Audits durch Geschäftspartner

- Lieferantenwechsel

- Marktanteilsverlust

Haftungsfolgen für die Geschäftsleitung

Das ist der Bereich, über den am wenigsten gesprochen wird – und der am meisten unterschätzt wird.

Die Geschäftsleitung trägt nach NIS2:

- Verantwortung für Umsetzung (Art. 21)

- Verantwortung für Kontrolle (Art. 21)

- Verantwortung für Wirksamkeit (Art. 21)

- Verantwortung für Meldungen (Art. 23)

- Verantwortung für die Steuerung der Risiken (Art. 21, 32)

Die Konsequenz:

- persönliche Haftung

- potenzieller Ausschluss von Führungsaufgaben (je nach nationaler Umsetzung)

- Reputationsschaden

- Pflicht zur Teilnahme an Schulungen – (Art. 20 NIS2 sieht vor, dass Mitglieder der Geschäftsleitung regelmäßig Schulungen erhalten sollen)

- strafrechtliche Relevanz bei grober Fahrlässigkeit

Das Management kann sich nicht auf IT berufen, denn: IT ist nicht für die Pflichten verantwortlich – die Geschäftsleitung ist es.

Der entscheidende Punkt: Nichtumsetzung verursacht Mehrfachschäden

Viele glauben, es gehe um Bußgelder. Das ist falsch.

Nicht-Compliance führt zu einer Kaskade aus Schäden:

- regulatorisch

- wirtschaftlich

- operativ

- reputativ

- haftungsrechtlich

Jeder einzelne dieser Bereiche ist existenzbedrohend. Gleichzeitig greifen sie ineinander.

Ein Vorfall bei einem Dienstleister → wird meldepflichtig → führt zu Aufsichtsbefragung → führt zu Aufwand → führt zu Kosten → führt zu Vertrauensverlust → führt zu interner Eskalation.

Fazit dieses Abschnitts

NIS2 hat die Spielregeln geändert: Nicht-Umsetzung ist nicht mehr „riskant“, sondern rechtswidrig.

Wer NIS2 ignoriert, riskiert nicht nur ein Bußgeld — sondern die Funktionsfähigkeit des gesamten Unternehmens.

7. Mein Fazit: NIS2 ist der Realitätstest für die Governance-Reife Europas

Warum Unternehmen jetzt handeln müssen – und warum Governance der neue Wettbewerbsfaktor wird

NIS2 ist keine weitere Compliance-Richtlinie, kein technisches Upgrade und kein EU-Bürokratieakt. NIS2 ist der Realitätstest für die Frage, ob Organisationen in Europa in der Lage sind, ihre kritischen Dienste sicher, vertrauenswürdig und widerstandsfähig zu betreiben.

Zum ersten Mal verlangt ein europäisches Gesetz:

- vollständige Risikoarchitekturen,

- nachweislich funktionierende Prozesse,

- gelebte Governance,

- entscheidungsfähige Führung,

- kontrollierte Lieferketten,

- organisatorische Resilienz,

- und eine Kultur der Sicherheit – nicht auf dem Papier, sondern im Betrieb.

Die Richtlinie macht unmissverständlich klar:

Cyberresilienz ist nicht die Aufgabe der IT. Cyberresilienz ist die Aufgabe der Organisation – und ihrer Führung.

Die kommenden Jahre werden zeigen, welche Unternehmen und Behörden verstanden haben, was dieser Systemwechsel bedeutet.

Unternehmen, die NIS2 als Technikthema behandeln, werden scheitern

Es sind nicht die Firewalls, die entscheiden. Es sind:

- Rollen

- Verantwortlichkeiten

- Protokolle

- Nachweise

- Lieferketten

- Entscheidungen

- Führung

NIS2 prüft nicht, ob Unternehmen Tools haben. NIS2 prüft, ob sie strukturiert und verantwortungsvoll handeln.

Unternehmen, die Governance ernst nehmen, gewinnen einen Wettbewerbsvorteil

Denn NIS2 bringt etwas, das vielen lange gefehlt hat:

- klare Rollen

- klar definierte Prozesse

- definierte Meldewege

- Verantwortung auf Führungsebene

- echte Risikoübersicht

- Klarheit in der Lieferkette

- Kultur der Wachsamkeit

Organisationen, die jetzt investieren, werden:

- resilienter,

- schneller,

- vertrauenswürdiger,

- attraktiver für Partner,

- weniger anfällig für Vorfälle,

- besser in Ausschreibungen,

- souveräner in Krisen.

NIS2 führt in die Ära der systemischen Resilienz.

Die wirkliche Veränderung: Governance wird messbar und überprüfbar

Der größte Paradigmenwechsel ist nicht die Technik. Er ist:

Die Nachweisbarkeit.

Zum ersten Mal in der europäischen Regulierung gilt:

- Prozesse müssen funktionieren.

- Prozesse müssen getestet sein.

- Prozesse müssen dokumentiert sein.

- Prozesse müssen prüfbar sein.

- Prozesse müssen auditierbar sein.

Was früher mit Policies entschuldigt wurde, wird jetzt mit Audit Trails belegt.

NIS2 misst, ob Unternehmen tun, was sie behaupten.

Und genau dadurch entsteht ein neues Niveau von Vertrauen und Transparenz.

Die größte Aufgabe: Führung stärken, Strukturen aufbauen, Kultur verändern

Die wahre Herausforderung liegt weder in der Technik noch in der Regulierungslogik. Sie liegt in der Organisation selbst:

- Führung muss Verantwortung übernehmen.

- Teams müssen Rollen kennen.

- Prozesse müssen dokumentiert sein.

- Mitarbeitende müssen Risiken verstehen.

- Lieferanten müssen geprüft werden.

- Entscheidungen müssen nachvollziehbar sein.

NIS2 zwingt Unternehmen damit zu etwas, das lange verschoben wurde:

Governance als Führungsaufgabe zu etablieren.

Und das macht den Unterschied zwischen Compliance und Resilienz.

Der Moment ist jetzt

Deutschland hat NIS2 verspätet umgesetzt. Unternehmen haben damit:

- weniger Vorbereitungszeit,

- höhere regulatorische Anforderungen,

- strengere Meldepflichten,

- schärfere Kontrollen,

- und massiv erweiterte Haftungsrisiken.

Die Frage ist nicht: Was kostet NIS2? Sondern: Was kostet es, NIS2 nicht umzusetzen?

Organisationen, die jetzt handeln, gewinnen:

- Sicherheit

- Vertrauen

- Resilienz

- Marktfähigkeit

- Compliance

Organisationen, die warten, verlieren:

- Zeit

- Geld

- Reputation

- Glaubwürdigkeit

- Kontrolle

NIS2 ist kein Dokument, kein Projekt und kein IT-Vorhaben. NIS2 ist der neue Maßstab für verantwortungsvolle Führung in Europa. Und dieser Maßstab gilt ab jetzt.

NIS2 ist kein Dokument. NIS2 ist ein Führungsauftrag.

Rechtsgrundlagen & offizielle Quellen

- Richtlinie (EU) 2022/2555 (NIS2-Richtlinie) – ABl. L 333, 27.12.2022, S. 80–152. Wikipedia

- Bundestag, Gesetzentwurf zur Umsetzung der NIS-2-Richtlinie – BT-Drs. 21/1501 und Beschlussfassung vom 13.11.2025. Deutscher Bundestag+1

- BSI – Pressemitteilung „NIS-2-Umsetzung: Bundestag beschließt Cybersicherheitsgesetz“, 13.11.2025.bsi.bund.de+1

- Bitkom – „Cybersicherheit: Bundestag beschließt NIS2-Umsetzung“, 13.11.2025. (u. a. zu 30.000 betroffenen Einrichtungen und Schadenszahlen). Bitkom e. V.+1

- GVW / GSK / Proliance etc. – Fachbeiträge zur fehlenden Übergangsfrist und unmittelbaren Geltung des NIS2-Umsetzungsgesetzes. GvW Graf von Westphalen+2Proliance+2

- NIS2-Richtlinie (EU) 2022/2555 – Konsolidierte Fassung vom 27.12.2022 – Enthält Art. 20–34 zur Governance, Risikoanalyse, Meldepflichten, Sanktionen

- Regierungsentwurf Cybersicherheitsgesetz (Deutschland, 2025) – enthält nationale Umsetzung, Aufsicht, kritische Komponenten, Zuständigkeiten

- Bundestagsbeschluss NIS2-Umsetzung (13.11.2025) – bestätigt unmittelbare Anwendung – keine Übergangsfristen – Einführung kritischer Komponenten

Branchen- & Marktquellen

- Bitkom-Pressemitteilung (13.11.2025) – warnt vor Risiken durch kritische Komponenten – bestätigt Ausweitung auf 30.000 Einrichtungen – betont Governance-Notwendigkeit

IAM / Identity-Quellen

- Identity for NIS2 Compliance“ – 2025 (Okta) – Rolle von IAM, Privileged Access, Zero Trust, Identity Governance – Auswirkungen auf Lieferketten, Reporting, Business Continuity

Weitere technische/strategische Referenzen

- BSI-Lagebericht zur Cybersicherheit (bundesweite Risikolage) (Bezug im Bitkom-Dokument, keine Datei)

Ergänzende Regierungsdokumente

- Federal Ministry of the Interior – kritische Komponenten – Grundlage für Verbote und Definitionen (Mehrfach erwähnt in der Bitkom-Quelle)